En el ambiente de la Tecnología de la operación (OT), que abarca los sistemas industriales, los de control y los de supervisión; el análisis de riesgos de Ciberseguridad es fundamental para identificar vulnerabilidades y amenazas, pero….

¿Qué entendemos y que involucra gestionar riesgos?

Es el proceso mediante el cual identificamos, evaluamos y en base a esto, respondemos a los riesgos identificados con el fin de ubicarlos dentro de un entorno de tolerancia predefinido. La Ciberseguridad es la que se encarga de la gestión de riesgos de seguridad de la información, y en el ámbito de la Ciberseguridad Industrial dicha gestión de ciber riesgos tiene particularidades a tener en cuenta al momento de seleccionar una metodología.

Si bien este proceso se trata de identificar y analizar amenazas, vulnerabilidades y además de cómo las primeras pueden explotar a las segundas para producir un daño, el foco principal en la Ciberseguridad Industrial es el impacto potencial y las consecuencias que pueden producirse. Esto nos lleva a definir en forma genérica, para cualquier industria y tamaño de empresa, los denominados receptores de riesgo.

Básicamente son aquellos susceptibles de ser dañados por un ciber ataque y que pueden tener alto impacto y grandes consecuencias en la continuidad del negocio. Teniendo en cuenta que en el mundo de la Tecnología de Operación (OT) estas consecuencias pueden afectar al medio ambiente y a las personas (a diferencia del mundo IT), los receptores de riesgos que nunca faltan son los siguientes:

- Reputación e Imagen

- Operación

- Económico financiero

- Personas (afectaciones a la salud de empleados y comunidades)

- Medio ambiente.

La Ciberseguridad debe buscar como responder (contramedidas) a estos riesgos, transfiriéndolos, mitigándolos y llevándolos dentro de un rango de tolerancia al riesgo propia de la organización. Además, lo que la ciberseguridad industrial debe proteger en las redes, sistemas y sus componentes (tanto hardware como software) es la triada formada por confidencialidad, integridad y sobre todo la disponibilidad de los procesos.

Un concepto fundamental a incorporar es el de tener seguridad desde el diseño: “Security by Design”. Esto nos indica que la ciberseguridad debe ser parte de los proyectos en forma temprana, desde su etapa de concepción y diseño, con el fin de poder diseñar el riesgo dentro del proceso. Incorporar la seguridad desde el diseño para que el riesgo siempre se sitúe dentro de la tolerancia definida por la organización. Claramente esto no solo evita tener que poner contramedidas a futuro, sino que evita mayores costos a futuro.

Hasta enumeramos todo lo necesario que debe haber dentro de una metodología que nos ayude dándonos orden y estructura para medir los riesgos, y luego la respuesta a ellos para que estén dentro del rango de tolerancia o “apetito al riesgo” por parte de la organización.

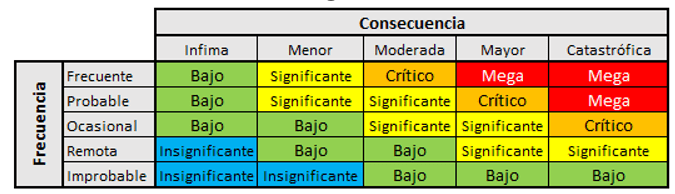

Normalmente dentro de cada organización tenemos la llamada “matriz de calor” o “matriz de tolerancia al riesgo” la cual nos muestra gráficamente la tolerancia al riesgo propia de la empresa. Sobre ella debemos trabajar para gestionar los ciber riesgos.

Aquí vemos un ejemplo, en la cual se califican los riesgos (celdas) acorde a su probabilidad de ocurrencia (frecuencia) y la consecuencia que podría acarrear. Normalmente la zona amarilla (significante) es la que marca la tolerancia al riesgo, por lo que cualquier riesgo que midamos (en base a amenazas, vulnerabilidad e impacto, para la triada confidencialidad, integridad y disponibilidad) debe estar en esta zona o inferior (verde o azul). Cabe destacar que la cantidad de filas y columnas suelen ser entre 4 y 5 y queda a criterio y metodología de análisis de riesgos de procesos de las empresas.

¿Qué metodologías puedo utilizar?

Hay varias metodologías para la gestión de ciber riesgos, basadas en normas y mejores prácticas internacionales, así como métodos para responder a los riesgos (como las 4T: Tolerar, Terminar, Transferir y Tratar (mitigar)) y hasta técnicas muy utilizadas en la milicia para tratar (o mitigar) riesgos, como las 5D (Disuadir, Detectar, Demorar, Denegar, Defender).

A continuación, mencionamos algunas de ellas, utilizadas para analizar ciber riesgos en entornos OT:

Análisis de Riesgos NIST SP 800-30[1]: Desarrollada por el Instituto Nacional de Estándares y Tecnología (NIST) de Estados Unidos, proporciona un enfoque detallado para identificar, evaluar y mitigar riesgos de ciberseguridad. Se centra en la evaluación de amenazas, vulnerabilidades, impactos y la probabilidad de ocurrencia. Si bien fue desarrollada para ambientes de IT puede ser usada en ambientes de OT.

Método OCTAVE Allegro (Operationally Critical Threat, Asset, and Vulnerability Evaluation)[2]: Desarrollado por el Software Engineering Institute (SEI) de la Universidad Carnegie Mellon, OCTAVE es una metodología específicamente diseñada para entornos críticos y se enfoca en la identificación de activos críticos, amenazas y vulnerabilidades.

[1] https://csrc.nist.gov/pubs/sp/800/30/r1/final

[2] https://insights.sei.cmu.edu/library/introducing-octave-allegro-improving-the-information-security-risk-assessment-process/

ISA/IEC 62443[1]: Norma internacional, desarrollada por la Sociedad Internacional de Automatización (ISA) junto a la Comisión Electrotécnica Internacional (IEC). Proporciona un marco integral para la Ciberseguridad Industrial. Se centra en el análisis de riesgos de Ciberseguridad, válido para sistemas de control industrial en cualquier tipo de industria.

NERC CIP (Normas de Protección de la Infraestructura Crítica de la North American Electric Reliability Corporation)[2]: Específico para el sector de energía. Establece requisitos para la ciberseguridad de la infraestructura crítica en América del Norte. Incluyen pautas para la identificación y evaluación de riesgos en sistemas de control industrial y relativos a la cadena de suministro.

Estas son solo algunas, pero existen otras pertenecientes al mundo TI que pueden adaptarse también al mundo OT, como ser la ISO27005 y la familia de la ISO31000. Podemos ver también que existen normas verticales para ciertas industrias, como la NERC para la industria eléctrica, y otras más genéricas para todo tipo de industria y tamaño de empresa, como ser la IEC62443.

¿Cuál es la más adecuada?

No hay una metodología más adecuada por sobre las demás. Lo más importante es adaptarlas a las necesidades y características propias de cada organización tomando de ellas lo más adecuado en cada caso. Armar un equipo interdisciplinario formado por profesionales de ciberseguridad con experiencia en entornos industriales, en conjunto con profesionales de los procesos industriales, es clave para realizar análisis de riesgos efectivos y sobre todo para desarrollar estrategias de mitigación con las contramedidas adecuadas.

Para poder tomar acción rápidamente y ganar madurez antes de encarar la adopción de una metodología de las mencionadas, podemos definir y llevar a cabo una serie de acciones que nos permitirán realizar un análisis de Ciber riesgos de alto nivel y poder dar respuesta a los riesgos más importantes aplicando contramedidas en el corto plazo.

Adaptar y personalizar estas metodologías según las necesidades y características específicas de cada empresa es fundamental para lograr buenos y rápidos resultados. Tomando lo principal del Framework del NIST y de la IEC62443 podemos definir un lineamiento rápido para llevar a cabo una primera evaluación de ciber riesgos, y dar respuesta a ellos de manera eficaz. Veamos un ejemplo concreto de esto, adaptando y combinando elementos de diferentes metodologías para crear un enfoque personalizado que se ajuste mejor a las necesidades particulares de una organización dada. La participación de expertos en ciberseguridad industrial es muy valiosa para garantizar una evaluación completa y precisa de los ciber riesgos.

Identificación de Activos Críticos: Enumerar y clasificar los activos industriales críticos para el funcionamiento de la empresa, y describir las consecuencias que podría traer si fuera comprometido en su confidencialidad, integridad y disponibilidad.

Análisis de Amenazas y Vulnerabilidades: Evaluar las amenazas potenciales y las vulnerabilidades asociadas a los activos identificados anteriormente.

Evaluación de Ciber Riesgos: Calcular el riesgo para cada amenaza identificada mediante la evaluación de la probabilidad de ocurrencia y el impacto potencial.

Selección de Medidas de Mitigación: Identificar y seleccionar medidas de mitigación para reducir los riesgos a niveles aceptables, es decir, a que estén dentro del nivel de tolerancia de la organización.

Implementación de Controles de Seguridad: Aplicar los controles de seguridad necesarios para implementar las medidas de mitigación seleccionadas anteriormente.

Monitoreo y Vigilancia Continua: Establecer un proceso continuo de monitoreo y vigilancia para detectar cambios en el entorno, ser proactivos frente a amenazas y vulnerabilidades, y establecer una gestión de incidentes en ciberseguridad.

Revisión programada: Revisar con cierta frecuencia las consecuencias, amenazas, vulnerabilidades y contramedidas implementadas y documentar los cambios.

Finalmente, veamos cuales son los pasos que no pueden faltar en un buen enfoque metodológico de análisis de ciber riegos industriales. Hagamos un paso a paso utilizando principalmente el CSF NIST y la metodología planteada por IEC62443:

[1] https://gca.isa.org/blog/cybersecurity-risk-assessment-according-to-isa-iec-62443-3-2

[2] https://www.nerc.com/comm/RSTC_Reliability_Guidelines/Security_Guideline-Cyber_Security_Risk_Management_Lifecycle.pdf#search=cyber%20risk%20management%20guideline

Autor:

Gerardo F. González Gionchetti